攻击者瞄准依赖密码的旧VPN账户 媒体

VPN安全性警示:攻击者针对企业网路的危害

文章重点

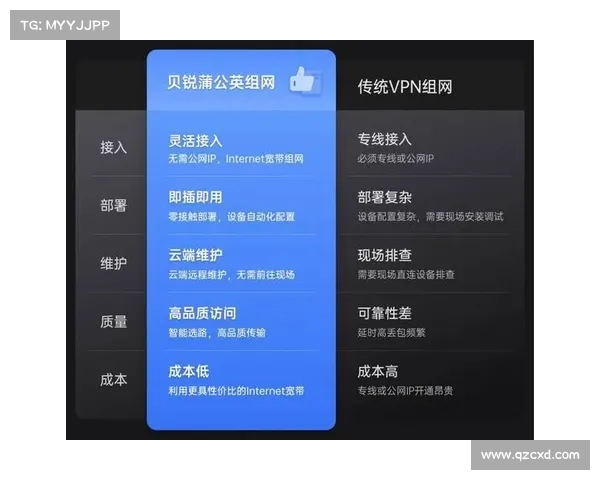

攻击者正在利用远程访问VPN中的旧帐号密码进行攻击。专家建议采用证书认证来增强VPN的安全性。仅依赖密码的安全漏洞必须被解决,以防止未来的攻击。根据Check Point Software的报告,攻击者正在针对“多家网路安全供应商”的远程访问VPN进行攻击,以此方式获取进入权限并利用企业网路的漏洞。

在5月27日的部落格文章中,Check Point的研究团队透露,5月24日他们发现有少量登录尝试,这些尝试使用的是依赖于纯密码的旧VPN本地帐号进行。

Check Point的研究人员表示:“我们组建了专门的事件响应、研究和技术服务团队,深入探讨这些尝试及其他可能的相关攻击。”他们强调,依赖这些客户通知和Check Point的分析,团队在24小时内识别出几个可能受到类似攻击的客户。

他们指出,安全团队应考虑采用基于证书的方法来保护其VPN网关,因为仅依赖密码的选择无法达到当前企业网路所需的安全水平。

Keeper Security的安全与架构副总裁Patrick Tiquet强调,Check Point的建议提醒企业安全团队必须不断更新其认证方式,以确保其遵循最新的最佳实践。

他指出,仅依赖密码的认证方法是一个明显的安全漏洞,攻击者非常容易利用此点,企业需要采取分层的安全策略,包括强化的认证方法、定期的安全评估及及时的安全修补。

推特加速器

推特加速器“无论是通过钓鱼攻击、弱密码、暴力攻击或其他手段发生的数据泄露,加强认证机制和审查访问控制都是同样重要的优先任务,”Tiquet说。“在可能的情况下,团队应启用多因素认证,以帮助防护钓鱼和暴力攻击等网路攻击。”

Sectigo的产品高级副总裁Jason Soroko补充道,如今用户名和密码的认证已经低于基本安全标准,特别是当有更强大的认证方式可用时。他表示,密码不仅不安全、效率低,对许多现代企业的用例来说也越来越不合适。

Soroko指出,许多当今的企业应用已经积极支持现代的替代方式,通过提供基于证书的认证作为替换密码的期望技术。

“我建议使用基于证书的认证,这利用数字证书来成功认证和保护人类和机器身份,在授予进入企业网络的权限之前,”Soroko说。“通过基于证书的认证,企业可以确保请求访问网络的人类和机器身份是合法的。”

Horizon3ai的客户威胁分析师Albert Martinek解释说,不法分子通常不会使用复杂的黑客工具和技术如零日漏洞来获取网络访问权限:他们只是使用合法用户的认证登录。一旦获得初始访问权限,Martinek表示,威胁行为者会伪装成合法用户,并可以在网络中横向移动以获取更进一步的访问权限,并建立持续性,窃取敏感数据,关闭系统,或通过勒索软体挟持组织。

Martinek指出,不法分子以多种方式利用凭证要求,他们可以:

攻击方式描述利